Voilà une nouvelle qui va certainement effrayer plus d’un administrateur de base de données. En effet, comme le relaye arstechnica hier soir phpMyAdmin (PMA) serait victime d’une faille, après que les développeurs de l’applicatif auraient mis en garde les utilisateurs d’une version malveillante. Ces derniers précisent qu’ils ont découvert une porte dérobée (backdoor, en anglais) qui se serait glissée dans un paquet se trouvant sur les serveurs de SourceForge.

Pour ceux qui l’ignorent, phpMyAdmin est une application Web de gestion pour les systèmes de gestion de base de données MySQL réalisée en PHP. Le code de la porte dérobée, qui peut être considérée comme un cheval de Troie, permet à des hackers distants de prendre le contrôle du serveur grâce à l’exécution de ce dernier, indique HD Moore, directeur responsable de la gestion de la sécurité informatique de Rapid7.

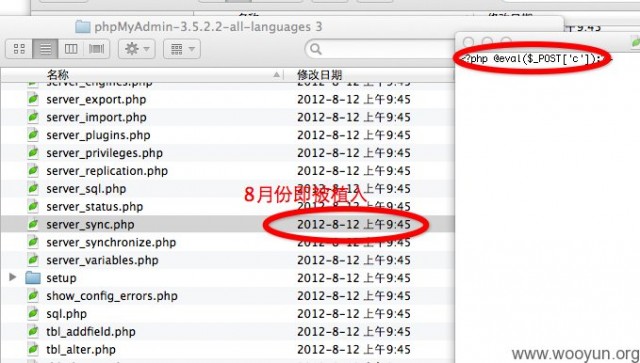

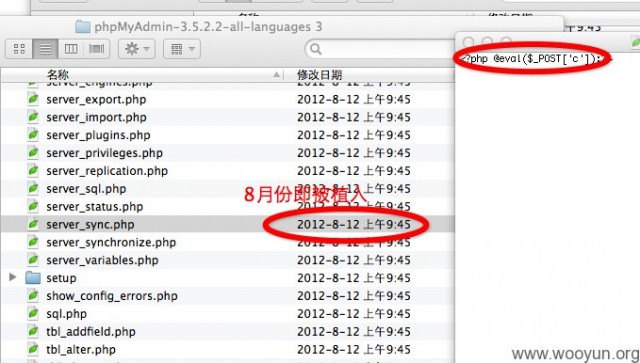

Le script PHP qui se trouve dans le fichier nommé server_sync.php, permet de récupérer le code PHP des requêtes POST puis l’exécute. Cela permet à quiconque qui connaît la porte dérobée d’exécuter le code de son choix. Moore a déclaré à Ars qu’un module a déjà été ajouté dans le framework Metasploit que effectuer des tests de vulnérabilité.

La porte dérobée est préoccupante parce qu’elle a été distribuée sur l’un des miroirs officiels de SourceForge. Alors que l’hébergeur gère plus de quatre millions de téléchargements chaque jour, on peut légitimement comprendre l’inquiétude des administrateurs de PMA.

Alors qu’Ars a tenté de contacter SourceForge, personne ne semble vouloir répondre laissant ainsi tant de questions cruciales sans réponse. Ainsi, on peut également se poser la question sur le fait que le serveur ayant hébergé un PMA malveillant n’hébergerait pas d’autres logiciels malicieusement modifiés, et si d’autres sites miroirs officiels de SourceForge n’ont également pas été touchés, et si le repository central qui dispatche ces sites miroirs n’a pas aussi été attaqué…

L’interview de Moore se veut pas très rassurante : “Si un miroir a été compromis, presque tous les paquets sur le miroir de SourceForge aurait pu être victimes d’une attaque”. Cela signifie que PMA aurait pu être touché, mais également 12 000 autres projets…

Concernant phpMyAdmin un communiqué a été publié par l’équipe :

One of the SourceForge.net mirrors, namely

cdnetworks-kr-1, was being used to distribute a modified archive of phpMyAdmin, which includes a backdoor. This backdoor is located in fileserver_sync.phpand allows an attacker to remotely execute PHP code. Another file,js/cross_framing_protection.js, has also been modified.

Si le communiqué précise que la version phpMyAdmin-3.5.2.2-all-languages.zip a été affectée, rien ne précise combien de temps cette version vérolée a été exposée sur le Web, combien de fois elle a été téléchargée, et si d’autres versions ne sont pas impactées…

En tout cas, afin de lever tous les doutes sur vos installations récentes je vous recommande de vérifier son installation. En effet, l’archive contenant la backdoor contient un fichier nommé server_sync.php. Ainsi, si vous voyez ce fichier dans votre serveur, déjà sachez que vous avez été possiblement hacké, et que la première chose à faire est de supprimer PMA et réinstaller une nouvelle archive. Avant d’en savoir davantage c’est la première recommandation à appliquer.

Personnellement j’ai regardé tous les installations récentes et je n’ai rien trouvé… Et vous ? Avez-vous des informations supplémentaires à fournir ?