Google affirme avoir bloqué la « plus grande attaque par déni de service distribué » (DDoS) de tous les temps et avoir découvert, en collaboration avec des pairs de l’industrie, la vulnérabilité qui a rendu l’attaque possible.

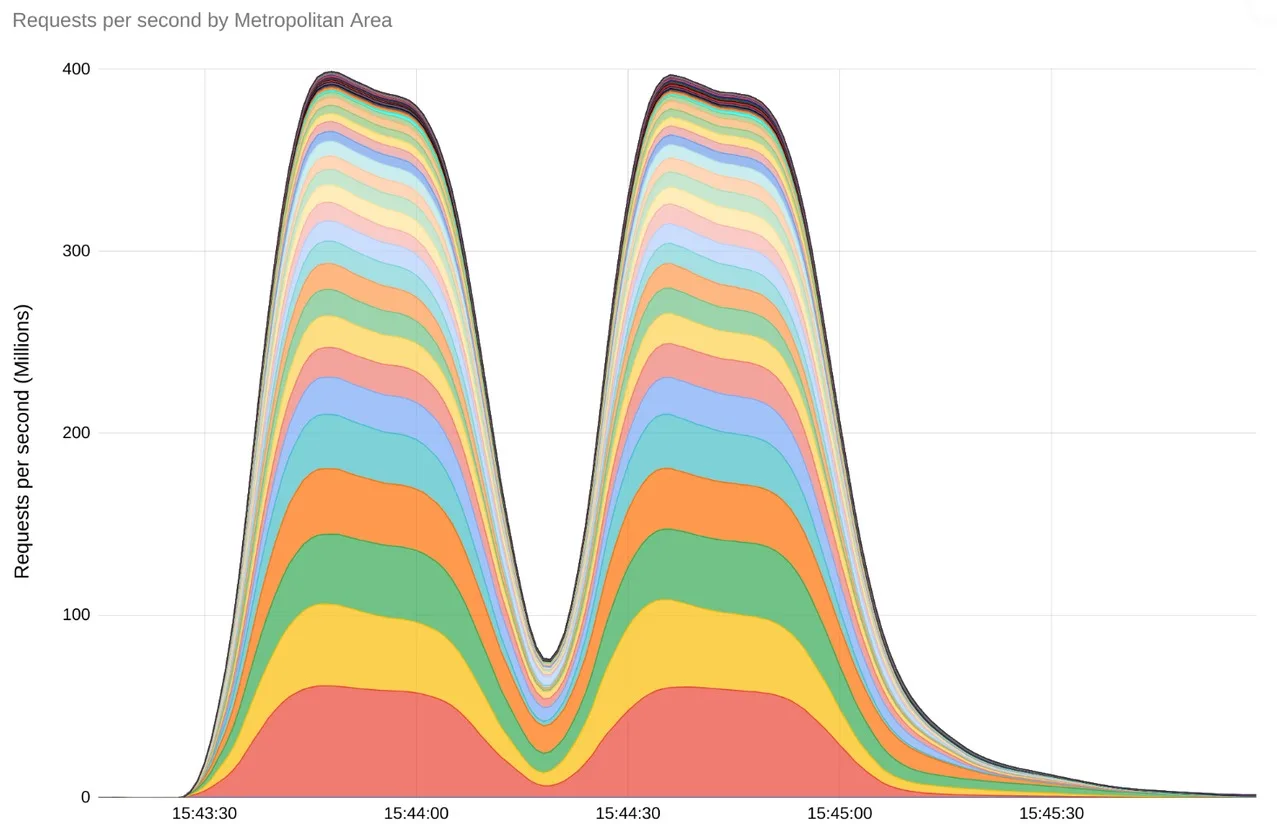

Dans un article de blog décrivant son travail, Google indique que l’attaque bloquée était 7,5x plus importante que le plus grand incident DDoS jamais enregistré. Ce dernier record a culminé à 398 millions de requêtes par seconde (rps), contre 46 millions de rps pour le précédent record, établi l’année dernière.

« La dernière vague d’attaques a débuté fin août et se poursuit encore aujourd’hui, ciblant les principaux fournisseurs d’infrastructure, notamment les services Google, l’infrastructure Google Cloud et nos clients », a indiqué Google.

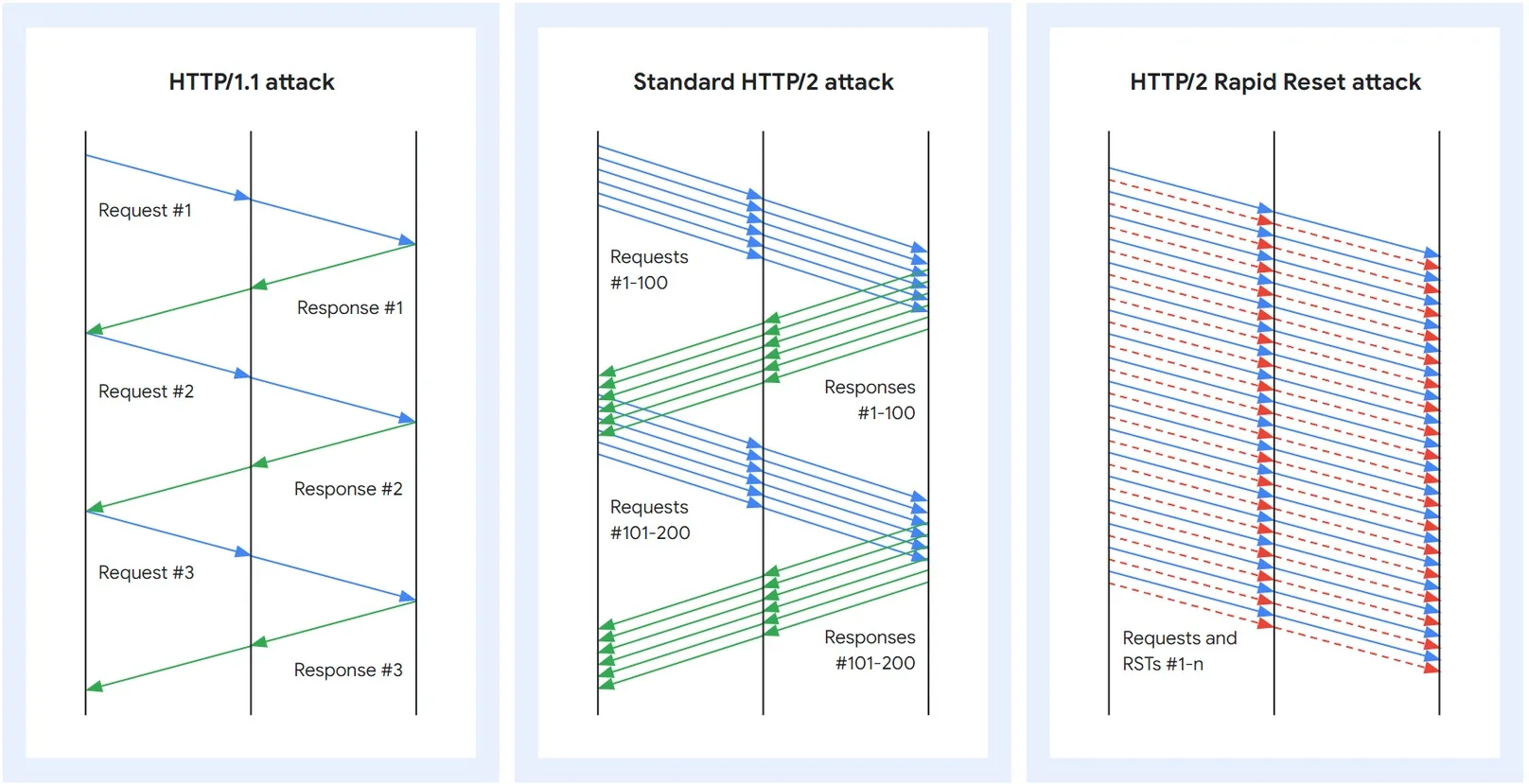

Pour rendre possible une attaque aussi puissante, les auteurs de la menace, dont le nom n’a pas été révélé, ont déployé une nouvelle technique HTTP/2 baptisée « Rapid Reset » basée sur le multiplexage de flux, explique Google. Le multiplexage de flux est une fonctionnalité du protocole HTTP/2 « largement adopté », a indiqué l’entreprise, ajoutant que les détails techniques peuvent être trouvés sur ce lien.

Peu après avoir détecté l’attaque, Google a mis en place des stratégies d’atténuation supplémentaires et a contacté ses homologues du secteur (fournisseurs de services sur le cloud, etc.) qui utilisent également la pile de protocoles HTTP/2. « Nous avons échangé des informations sur l’attaque et les méthodes d’atténuation en temps réel, au fur et à mesure que les attaques se déroulaient », a déclaré Google.

Une faille dans HTTP/2

Ensemble, ils ont identifié une vulnérabilité dans la pile de protocoles, répertoriée sous le nom de CVE-2023-44487, une faille de haute sévérité avec un score CVSS de 7,5/10.

Les entreprises doivent vérifier si leurs serveurs exécutant HTTP/2 ne sont pas vulnérables, indique Google, et si c’est le cas, appliquer le correctif. « Si vous gérez ou exploitez votre propre serveur compatible HTTP/2 (open source ou commercial), vous devez immédiatement appliquer un correctif du fournisseur concerné dès qu’il est disponible », conclut l’entreprise.

Les attaques DDoS sont une tactique couramment utilisée par les cybercriminels pour perturber les sites web et les services en ligne.