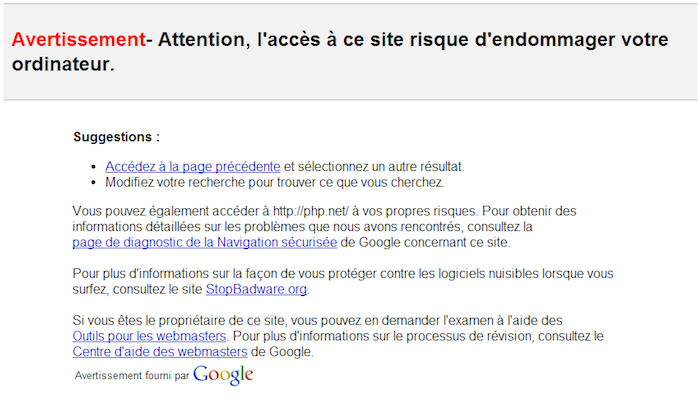

Si vous êtes un développeur PHP, vous avez sans doute remarqué hier l’incapacité de pouvoir vous rendre sur le site officiel du langage, avec un message d’alerte indiquant que le site contient un logiciel malveillant. Bloqué par Google, le géant de la recherche précisait que sur les 1613 pages du site testées au cours des 90 derniers jours, 4 trojan(s) ont été détectés.

Selon Rasmus Ledorf, créateur du PHP s’il était utile de vous le rappeler, ce dernier a indiqué que le problème provenait du fichier php.net/userprefs.js, tout du moins s’il se réfère à ce qu’il y a d’indiqué dans le Webmaster Tools de Google :

It appears Google has found a false positive and marked all of http://t.co/yKzgbWewmH as suspicious. pic.twitter.com/YDlHcUnCK6

— Rasmus Lerdorf (@rasmus) October 24, 2013

Si aujourd’hui le problème semble résolu, l’équipe derrière le langage de programmation open source PHP a mené une enquête, et s’est rapproché des chercheurs en sécurité, qui ont découvert que le site php.net exécutait du code malveillant tentant d’installer subrepticement des logiciels malveillants sur les ordinateurs des visiteurs, rapporte Ars Technica.

Des traces du code JavaScript malveillant envoyé à certains visiteurs du site on été capturées et envoyées à Hacker News, sous la forme d’un fichier pcap, avant d’être analysées.

Afin de palier au plus vite au problème, l’ensemble du site a été déporté vers un nouveau pool de serveurs, indique les responsables de PHP dans un bref communiqué. D’ailleurs l’équipe semble mentionner qu’il n’y a aucune preuve quelconque d’un code modifié, ou ajouté : « nous sommes en train de procéder à une vérification de chaque serveur pour vérifier cela ».

Selon Ars, un cheval de Troie aurait pu être téléchargé par le visiteur à son insu, pouvant exploiter les failles et la vulnérabilité de Adobe Flash notamment, mais il est également possible que certaines victimes ont été prises pour cible par des attaques ciblant Java, Internet Explorer ou d’autres applications…

Pour en revenir à userprefs.js, celui-ci aurait été servi à tous les visiteurs, dont certains auraient reçu au sein même du script du code additionnel qui contenait des balises iframe faisant références au code malveillant.

« Nous n’avons pas de chiffres sur le nombre de visiteurs touchés, en raison de la nature transitoire du JS malveillant », nous indique t-on. Comme le souligne php.net dans son communiqué, il était visible que par intermittence en raison des interactions avec un rsync qui rafraîchit le code du référentiel Git régulièrement.

Quoiqu’il en soit, et quelque soit la durée pour laquelle le fichier a été mis en ligne, il est clair que le site a été compromis, pouvant engendrer des failles de sécurité sur des milliers d’ordinateurs. Il est difficile de dire si le problème est localisé à la journée d’hier, mais c’est un nouveau coup dur dans le domaine de la sécurité.