Une faille de sécurité dans Android qui permet aux hackers d’exécuter du code arbitraire (c’est-à-dire leur propre code) a été testé sur les Google Glass, et le moins que l’on puisse dire c’est que les lunettes connectées n’ont pas plus résisté qu’un traditionnel smartphone ou tablette.

Dévoilée à la fin de l’année dernière, la vulnérabilité est apparue quand les chercheurs en sécurité ont découvert que les applications compilées avec l’API Android 4.1 Jelly Bean pouvaient exploiter un bug en JavaScript.

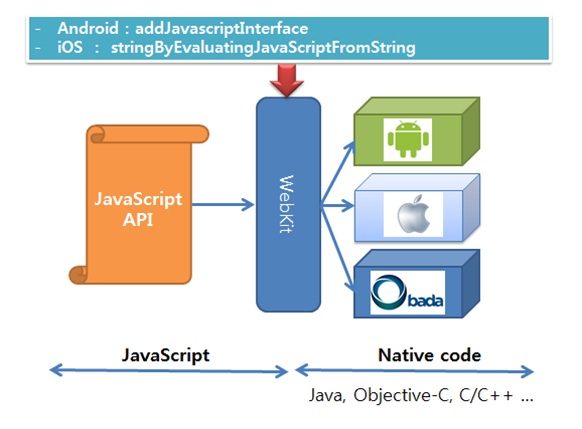

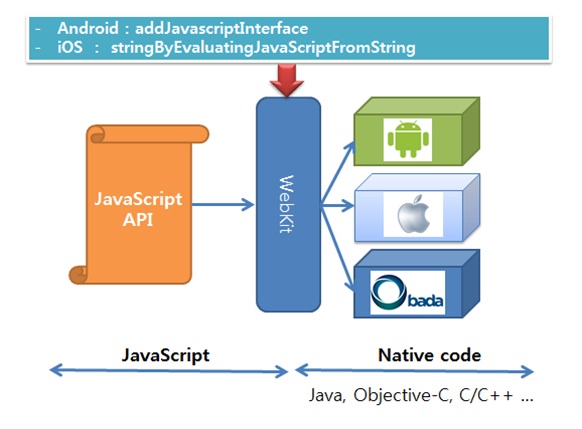

La fonctionnalité en question est addJavascriptInterface(). Elle a été conçue pour permettre à un code Java d’être lancé en JavaScript, mais avec une portée limitée. Toutefois, dans l’API level 16, le problème est bien présent. Pour l’exploiter, une application a juste besoin de créer une WebView, puis exécuter le code qui accède à la fonction JavaScript défaillante.

La documentation de l’API officielle de Google pour addJavascriptInterface() ajoute une note qui reconnaît que pour les applications compilées avec le SDK Android 4.1, un hacker peut manipuler l’application hôte de manière inattendue, d’exécuter du code Java avec les autorisations de l’application hôte.

Le problème est que sur Android de nombreuses applications gratuites utilisent une WebView permettant de charger le contenu HTML (par exemple, le site des développeurs, des instructions et même la publicité) et si ce contenu HTML peut être modifiée d’une certaine manière en utilisant une attaque de type attaque de l’homme du milieu (HDM) (ou man in the middle attack) ou en utilisant du code JavaScript malveillant dans une publicité, alors la WebView peut être forcée à exécuter le code du hacker. Théoriquement, la même chose peut se produire sur les Google Glass, comme le souligne Daves Locombe.

Bon bah, que ce soit avec un smartphone, ou vos lunettes connectées, ces dispositifs sont vulnérables.