Un groupe de chercheurs en sécurité ont testé en profondeur la façon dont le système d’exploitation de l’État de la Corée du Nord, RedStar OS, fonctionne. Florian Grunow et Niklaus Schiess de la compagnie de sécurité allemande ERNW ont présenté leurs conclusions au Chaos Communication Congress cette semaine à Hambourg après que le duo ait réussi à mettre la main sur le code du système d’exploitation.

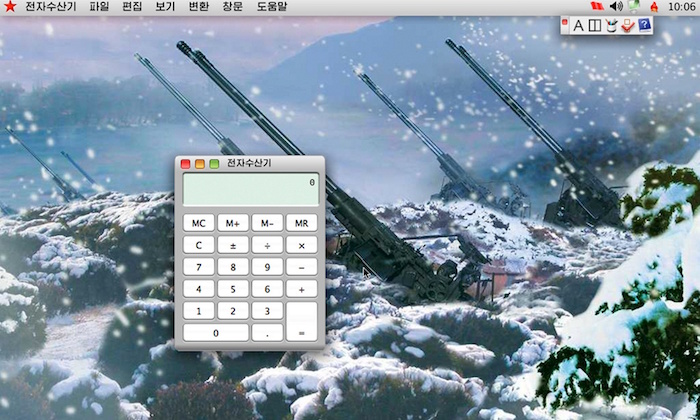

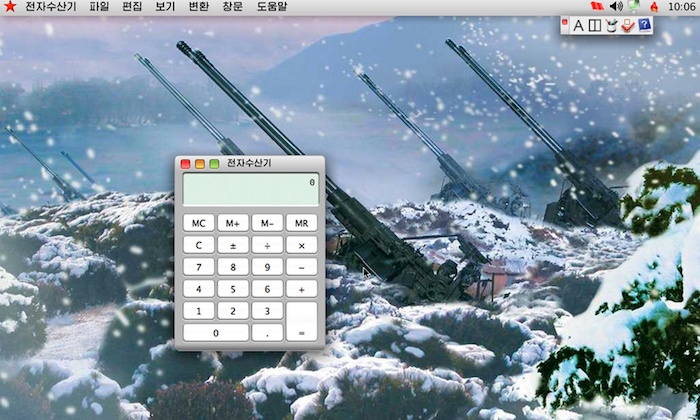

RedStar OS fonctionne un peu comme le régime totalitaire en Corée du Nord. Il est primitif et parfaitement contrôlé par ses créateurs. Néanmoins, il est basé sur Fedora 11 « Leonidas », sortie en juin 2009, une technologie open source qui, ironiquement, met en avant la liberté d’expression et l’accès à l’information.

Le système d’exploitation que Grunow et Schiess ont analysé est une version de 2013. Les chercheurs n’ont pas révélé comment ils ont eu accès au code, mais ils ont mentionné qu’ils ont téléchargé celui-ci à partir d’un site externe à la Corée du Nord.

RedStar OS a été conçu par Kim Jong-il, le père de l’actuel dirigeant de la Corée du Nord, Kim Jong-un, il y a plus d’une décennie, comme un moyen pour le pays de lancer un réseau Internet comme base, tout en le contrôlant entièrement. Le réseau est en fait un intranet établi par des serveurs en Corée du Nord, qui permet l’accès à un nombre limité de sites approuvés par le gouvernement.

Un système qui détecte tout changement que l’utilisateur pourrait faire

Le plus frappant, est que le système d’exploitation détecte tout changement que l’utilisateur pourrait faire à l’OS. Ceci est probablement un moyen de suivre toutes les portes dérobées possibles implantées par des organismes étrangers pour espionner le régime, selon Grunow et Schiess. « Ils veulent être indépendant des autres systèmes d’exploitation, car ils craignent les back doors », indique Grunow à The Guardian.

Chaque fois qu’un utilisateur insère une clé USB dans leur ordinateur, RedStar OS apposé un filigrane sur les fichiers afin de les suivre, et garde un œil sur ce à quoi ils ont accès. Ceci est fait en secret. « C’est furtivement fait avant même de les avoir ouverts », a déclaré Grunow.

Le système d’exploitation est également très méfiant de ce que l’on fait dessus. Chaque fois qu’un utilisateur tente d’apporter des modifications aux principaux paramètres de l’OS, comme la désactivation de l’antivirus ou du pare-feu, le système d’exploitation va automatiquement redémarrer.

Cependant, les chercheurs n’ont trouvé aucune preuve que RedStar OS ait été utilisé dans les cyber-attaques contre des cibles étrangères, en dépit que la Corée du Nord ait été accusée à plusieurs reprises pour des attaques sur des nations et des sociétés occidentales. Cela ne signifie pas que le pays n’y a pas participé, mais, il semble peu probable que les ordinateurs étaient sur RedStar OS.