Le réseau Localiser (Find My Network) d’Apple utilisé pour surveiller les appareils iOS et macOS, ainsi que plus récemment les AirTags et d’autres produits, s’avère être un outil d’espionnage.

Les appareils Apple peuvent être utilisés pour envoyer des données par voie aérienne d’un endroit à un autre, comme un ordinateur situé à l’autre bout de la planète, sans avoir besoin d’une autre connexion réseau.

Pour ce faire, ils utilisent des diffusions Bluetooth Low Energy (BLE) et un microcontrôleur conçu pour faire office de modem. Fabian Bräunlein, cofondateur de Positive Security, a créé un moyen d’envoyer une quantité limitée de données arbitraires aux serveurs iCloud d’Apple à partir d’appareils sans connexion Internet.

Selon l’article de blog du chercheur, intitulé « Send My », il a pu télécharger les données depuis le cloud à l’aide d’une application Mac.

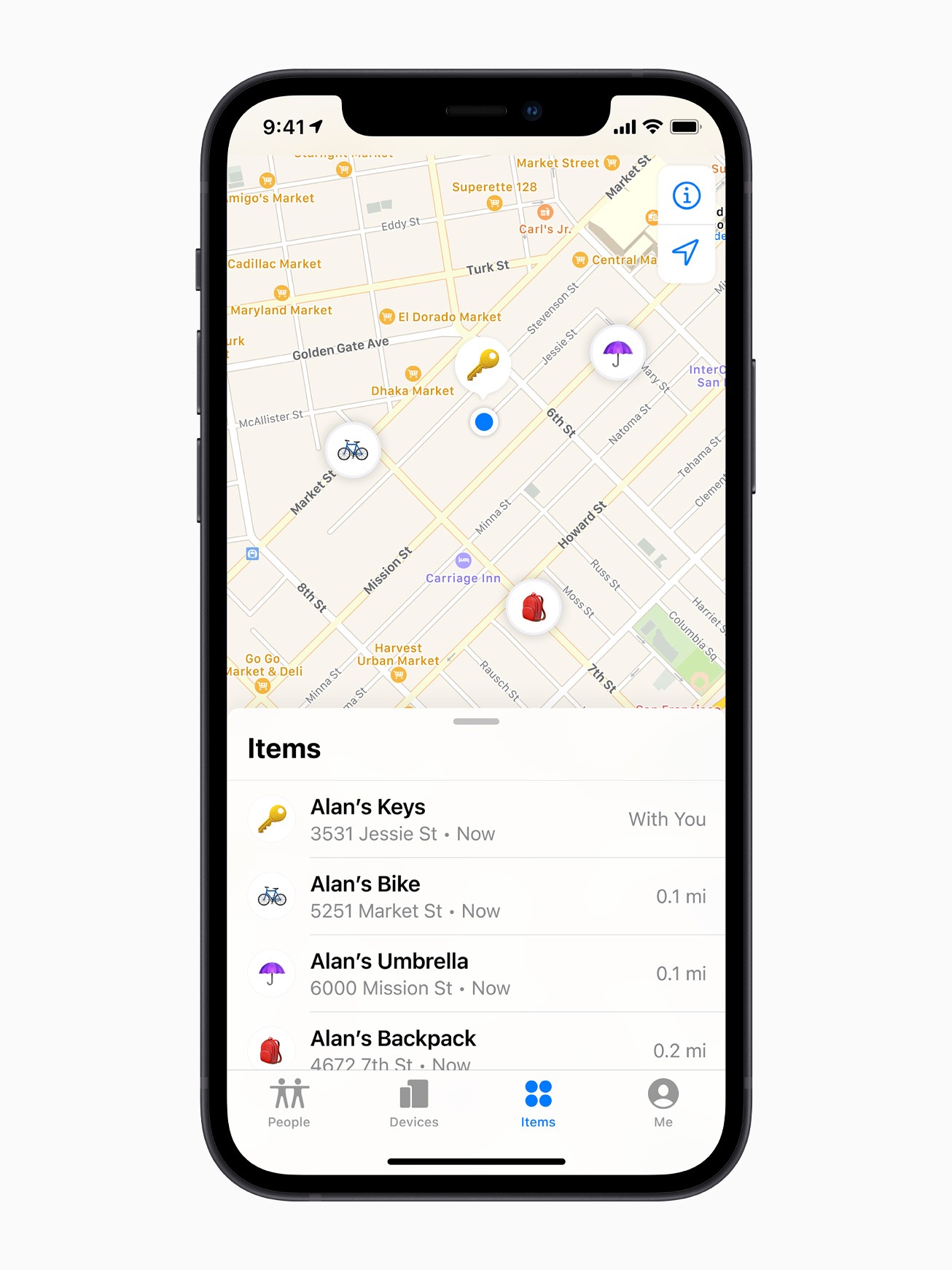

Mais, comment ça marche ? Les appareils enregistrés transmettent des données à d’autres appareils Apple proches par BLE. Ensuite, les données sont retransmises aux serveurs d’Apple par leur lien réseau. Les propriétaires d’appareils autorisés peuvent utiliser l’application Localiser pour obtenir des rapports de localisation sur les appareils enregistrés.

Un rapport très précis

Des chercheurs de l’Université technique de Darmstadt (Allemagne), Alexander Heinrich, Milan Stute, Tim Kornhuber et Matthias Hollick, ont publié une analyse de la sécurité et de la confidentialité du réseau Localiser. Bräunlein affirme que leur travail sur OpenHaystack, un outil permettant de créer ses propres objets traçables Localiser, lui a permis de mener sa recherche baptisée « Send My ».

L’objectif de Bräunlein était de voir si le réseau Localiser pouvait être exploité pour envoyer des données arbitraires depuis des appareils n’ayant pas accès à Internet. Comme il le dit, « une telle technique pourrait être employée par de petits capteurs dans des environnements non contrôlés pour éviter le coût et la consommation d’énergie de l’Internet mobile ». « Elle pourrait également être intéressante pour exfiltrer des données de sites protégés par un bouclier de Faraday qui sont occasionnellement visités par des utilisateurs d’iPhone ».

Comme il n’a trouvé aucun mécanisme de limitation du débit des rapports de localisation que les appareils peuvent envoyer sur le réseau Localiser, il émet la théorie que sa stratégie pourrait être utilisée pour épuiser les plans de données des utilisateurs de smartphones. Chaque rapport faisant plus de 100 octets, la diffusion de nombreuses clés de chiffrement publiques uniques dans le cadre du protocole Localiser augmentera le volume du trafic mobile envoyé.