Savez-vous ce qu’est un rootkit ? Selon Wikipédia, “un rootkit (le nom “outil de dissimulation d’activité” est également utilisé), parfois simplement ‘kit’, est un ensemble de techniques mises en œuvre par un ou plusieurs logiciels, dont le but est d’obtenir et de pérenniser un accès (généralement non autorisé) à un ordinateur de la manière la plus furtive possible, à la différence d’autres logiciels malveillants”.

Si je vous en parle aujourd’hui, ce n’est pas seulement pour vous fournir la définition provenant de Wikipédia – vous n’avez pas besoin de moi pour ça, mais plutôt pour vous alerter sur une nouvelle forme de logiciels malveillants ciblant des serveurs Linux dont leur rôle est de fournir un serveur Web.

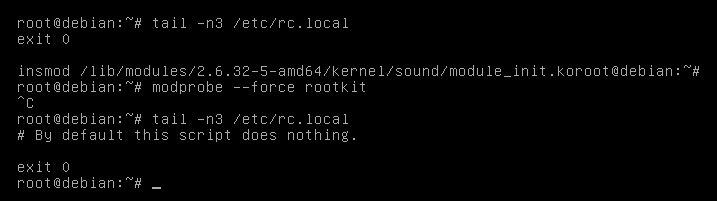

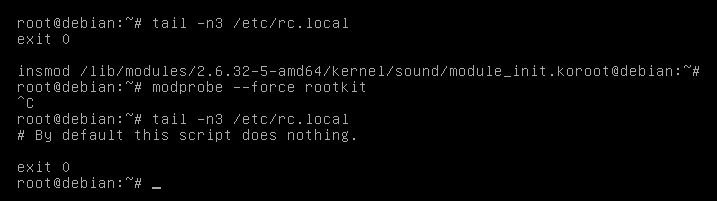

Ce rootkit permet à l'”attaquant” d’injecter directement du code dans n’importe quelle page sur les serveurs infectés, et publiquement dévoilé par Full Disclosure dans e-mail le 13 novembre dernier. Ce dernier semble s’exécuter la version 64 bits de Debian Squeeze (2.6.32-5) et NGINX.

Une analyse du rootkit réalisée par Kaspersky Labs précise que le programme malveillant insère des iframes dans chaque page servie aux navigateurs Web qui se connectent au serveur. Pour ce faire, il va malicieusement remplacer du code dans les paquets TCP/IP (tcp_sendmsg) avec son propre code. Ensuite, il récupère le code à insérer dans l’iframe en se connectant, tel un botnet. Ainsi, Snasko vise à prendre en charge le système cible.

Le rootkit nommé “Rootkit.Linux.Snakso.a” par Kaspersky, est une nouvelle approche dans le “drive-by downloads”, qui désigne l’infection d’un ordinateur par un maliciel lors d’une simple visite d’un site Web. Ces derniers sont habituellement basés sur un script PHP, mais n’affectent que très rarement le noyau du système d’exploitation.

Mais ici, ce nouveau rootkit infecte l’ensemble du serveur et non pas seulement une page spécifique, ce qui signifie qu’il pourrait affecter des dizaines, voire des centaines de sites en même temps s’il vient affecter le serveur d’un fournisseur d’hébergement Web.

Selon Georg Wicherski, le rootkit est probablement l’œuvre d’un hacker russe qui n’est pas forcément très habile. En revanche, il mentionne que l’approche utilisée “semble être la prochaine étape dans l’injection par iframe des opérations de cybercriminalité, et du trafic vers l’exploitation des kits”.

Les bonnes nouvelles sont que le code source du rootkit, avec un binaire relativement conséquent (500k), fait penser qu’il s’agit d’un travail non finalisé ! Devons-nous être inquiet ? Pas aujourd’hui mais dans un futur proche certainement…